使用了一段時間都沒寫出來 本地防火牆 與 AWS Cloud 建立IPSEC VPN設定

1.網路架構圖

2.設定VPC

3.設定IPSEC VPN

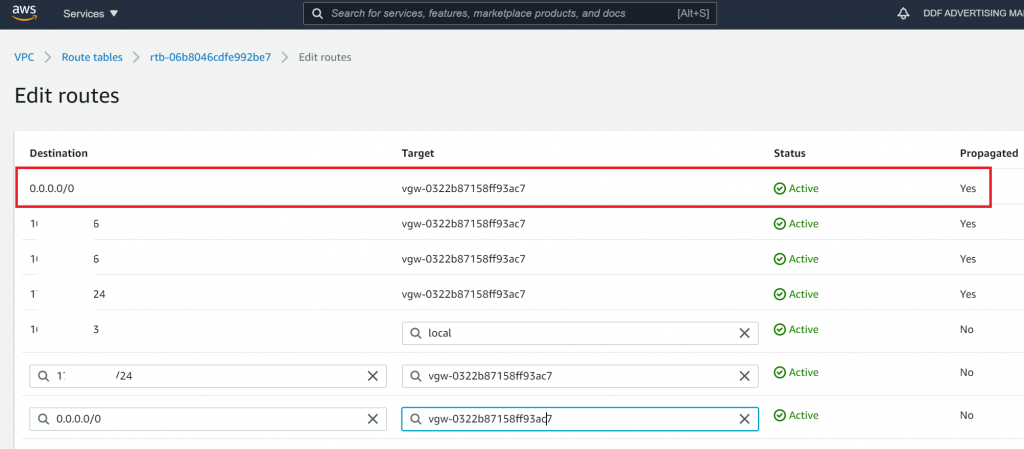

1.網路架構圖

|

Site AWS

|

Site Office Fortigate

|

||

|

Local Network

|

Remote Network

|

Local Network

|

Remote Network

|

|

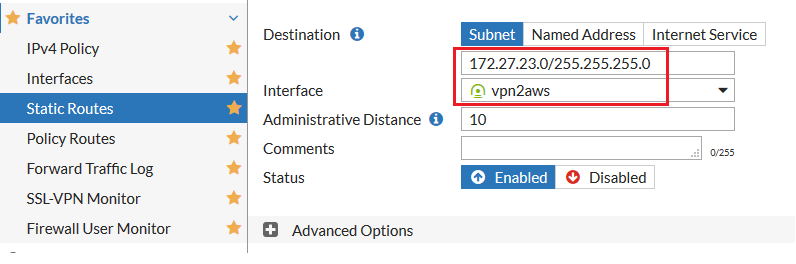

172.27.23.0/24

|

10.187.0.0/16

|

10.187.0.0/16 | 172.27.23.0/24 |

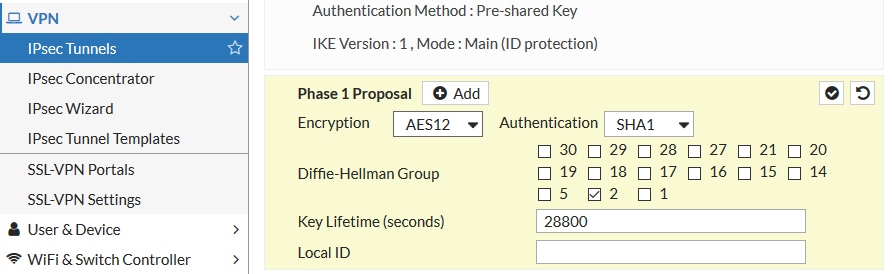

VPN Proposals

|

Phase1

|

|

|

Exchange

|

IKEv1 Main Mode

|

|

DH Group

|

2

|

|

Encryption

|

AES128

|

|

Authentication

|

SHA1

|

|

Life Time

|

28800

|

|

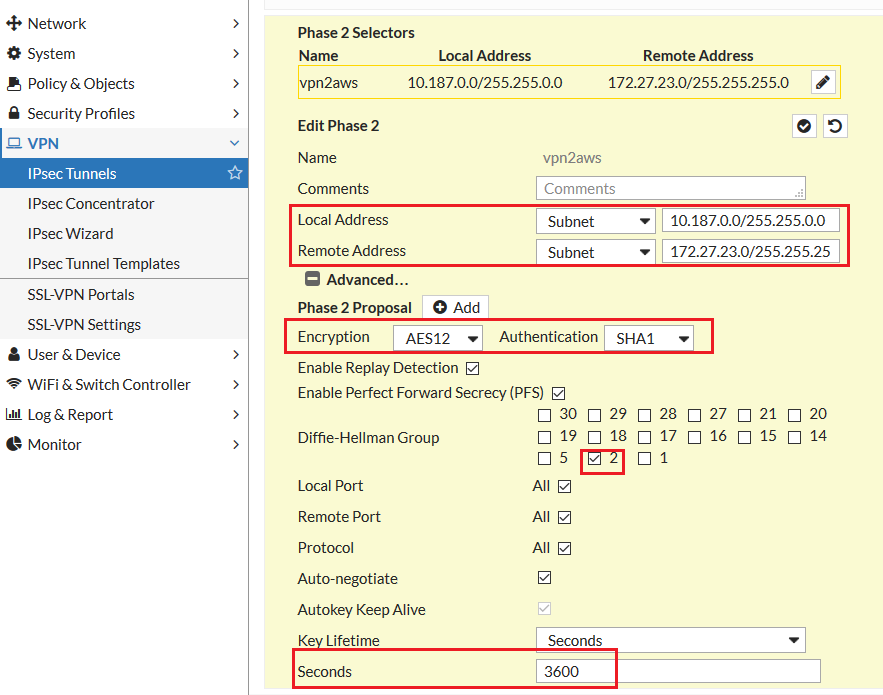

Phase2

|

|

|

Protocol

|

ESP

|

|

DH Group

|

2

|

|

Encryption

|

AES128

|

| Authentication | SHA1 |

|

Life Time

|

3600

|

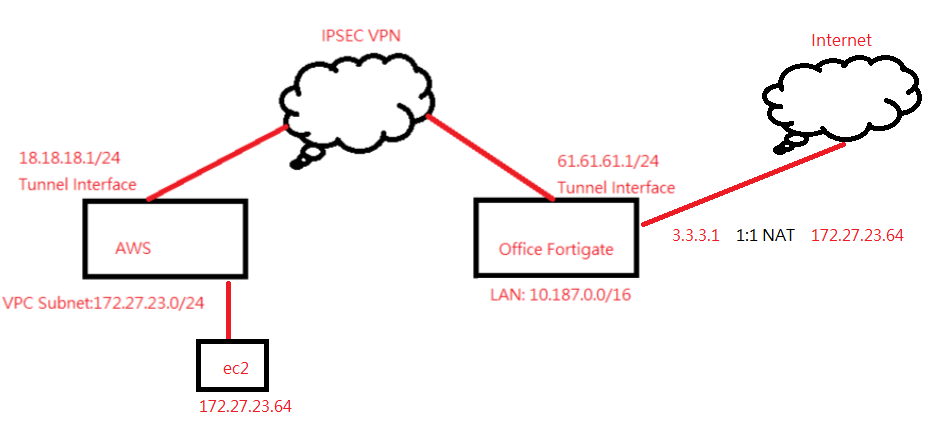

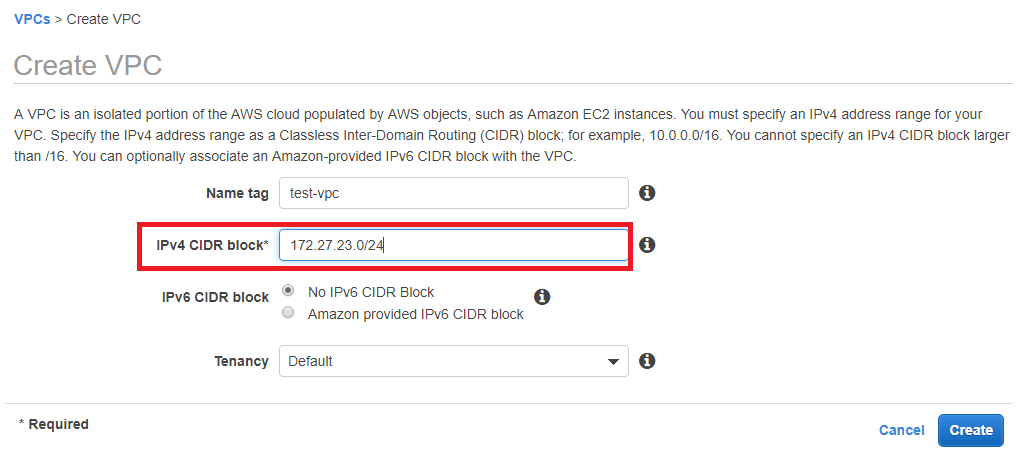

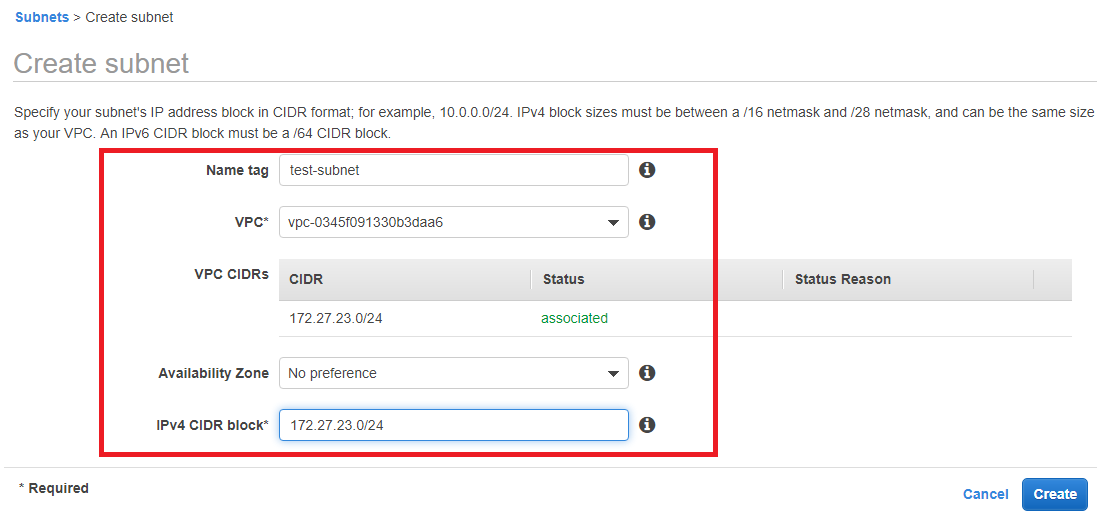

2.設定VPC

建立VPC

建立Subnet

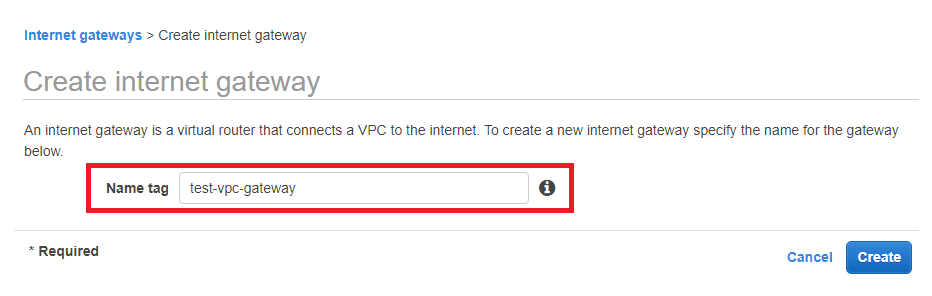

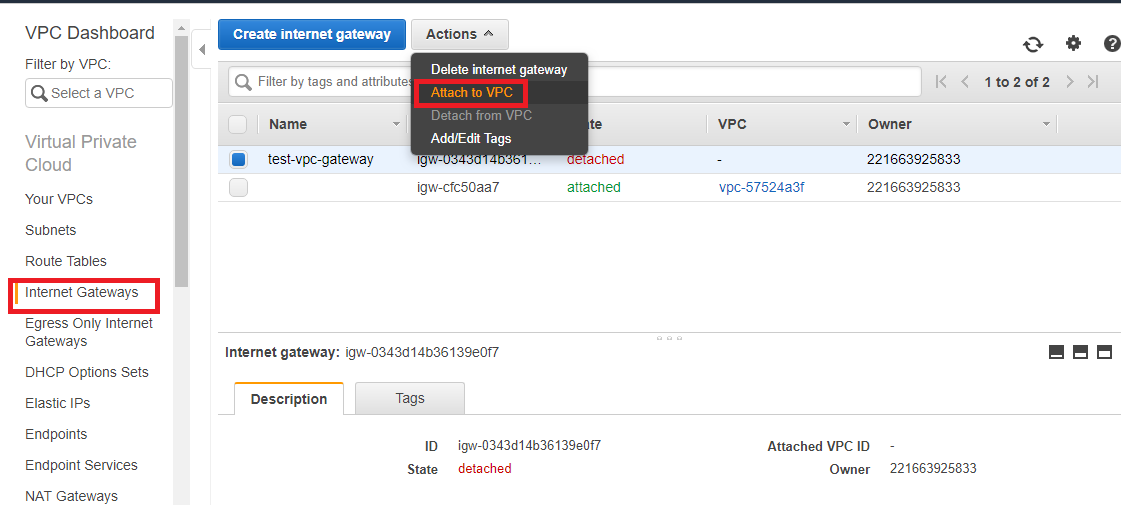

建立Gateway

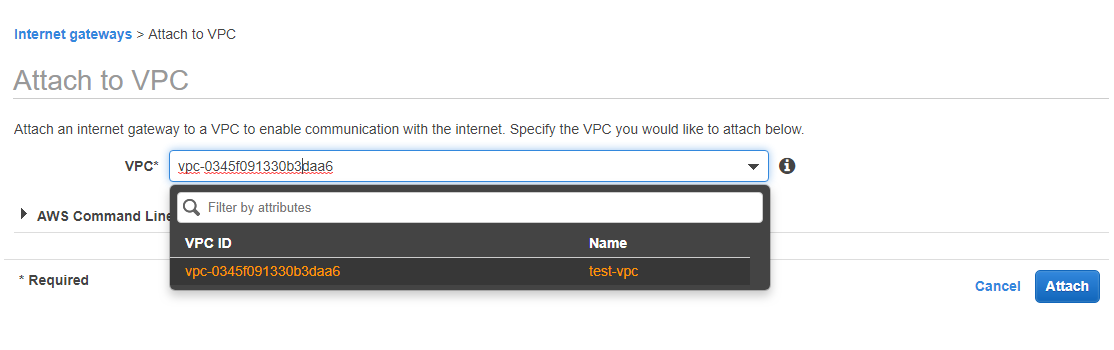

將Gateway 套用VPC

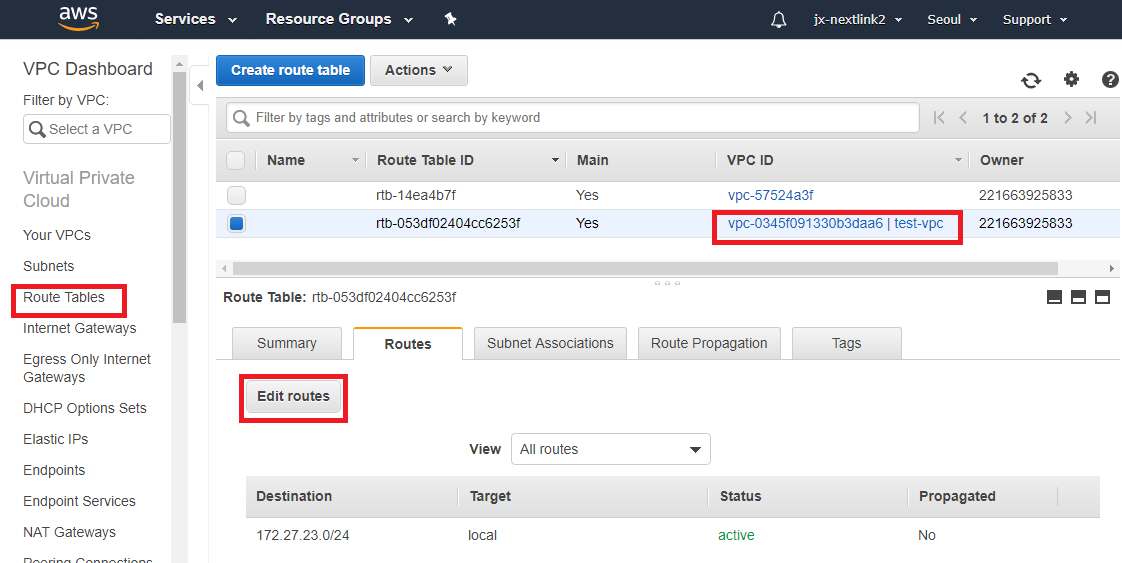

建立Routing Table

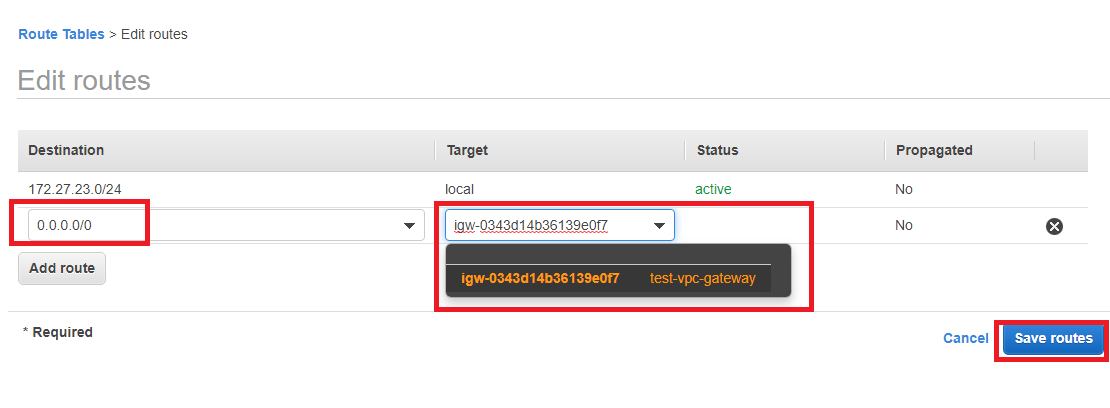

將Default Route 套用在剛剛建立的VPC上

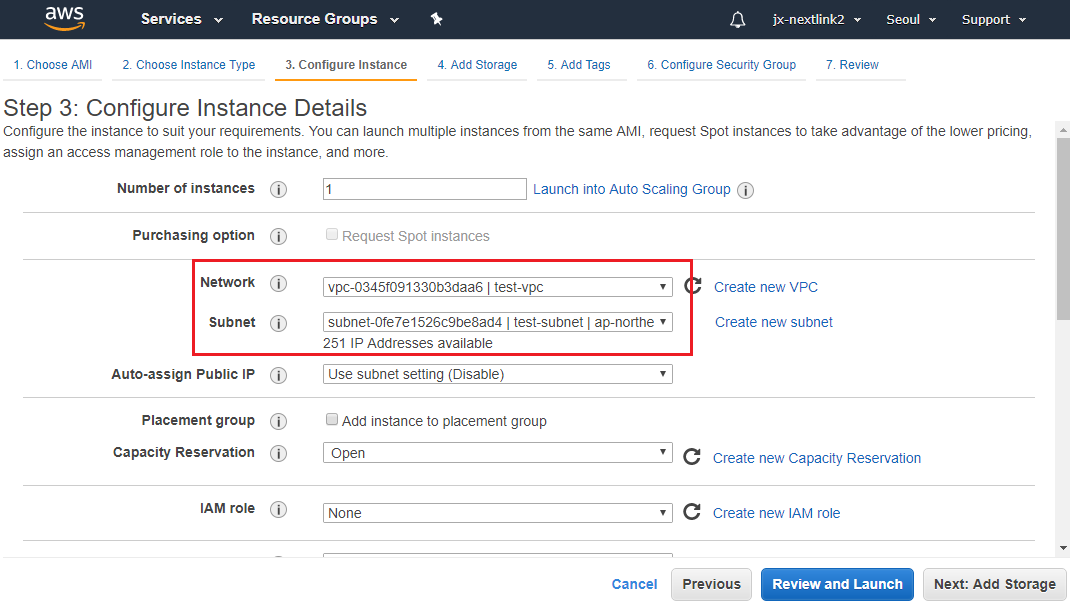

這樣基本上就完成VPC的設定,最後把EC2套用在剛剛設定的VPC既可完成

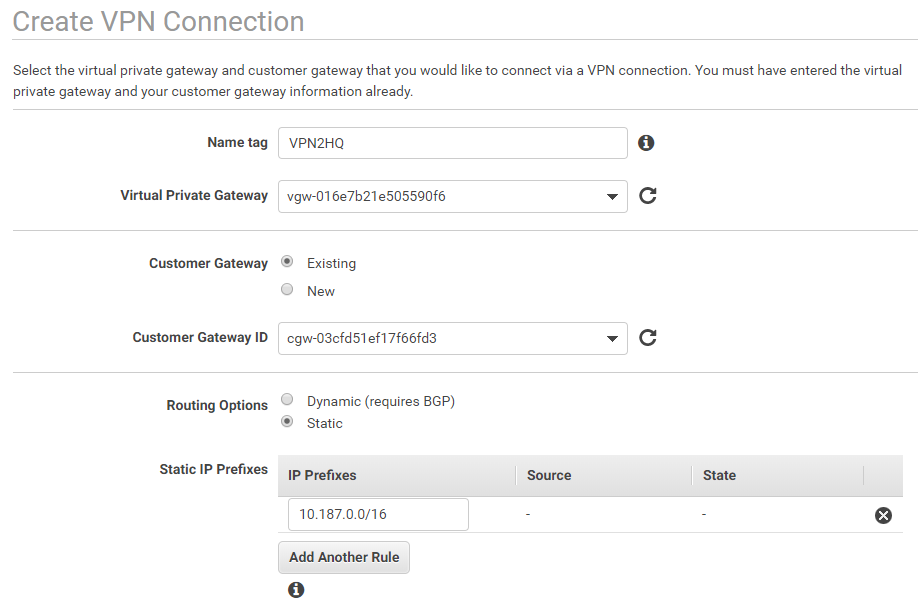

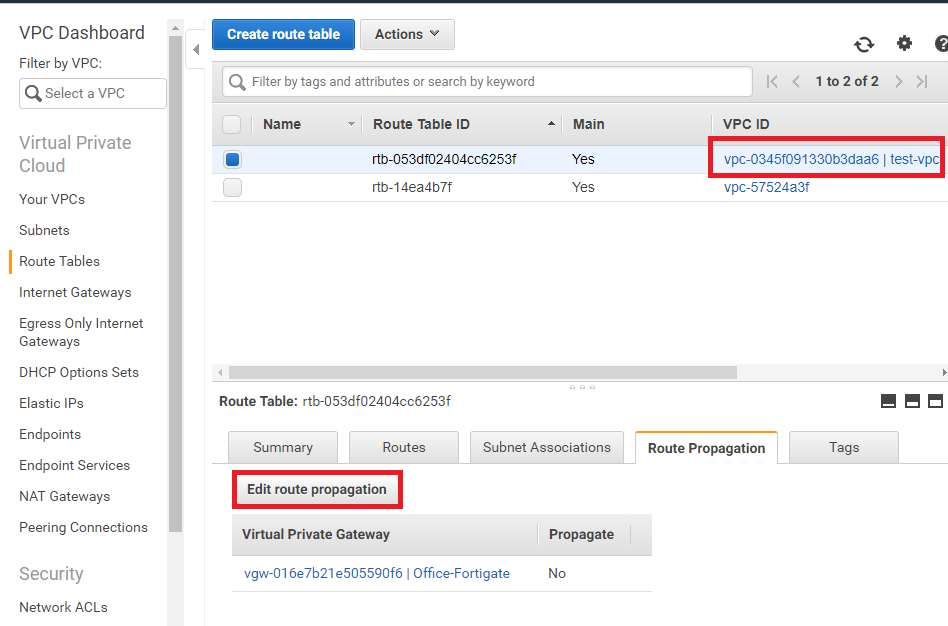

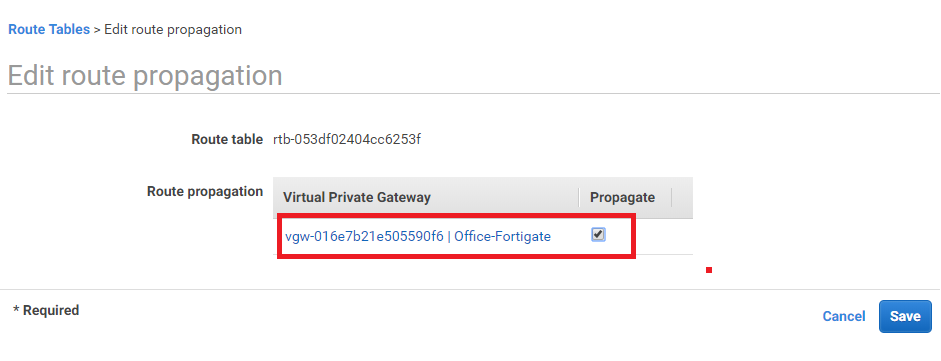

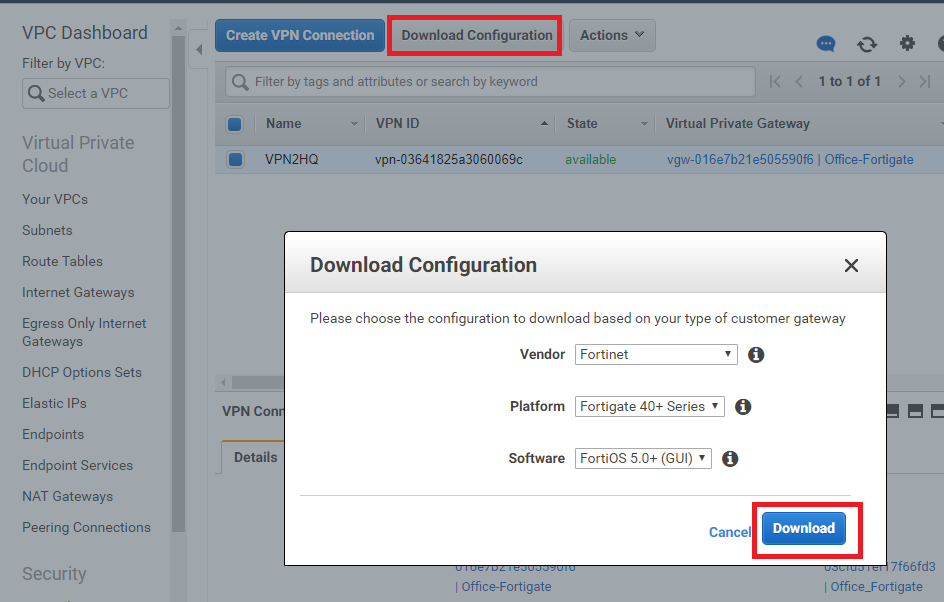

3.設定IPSEC VPN

AWS端

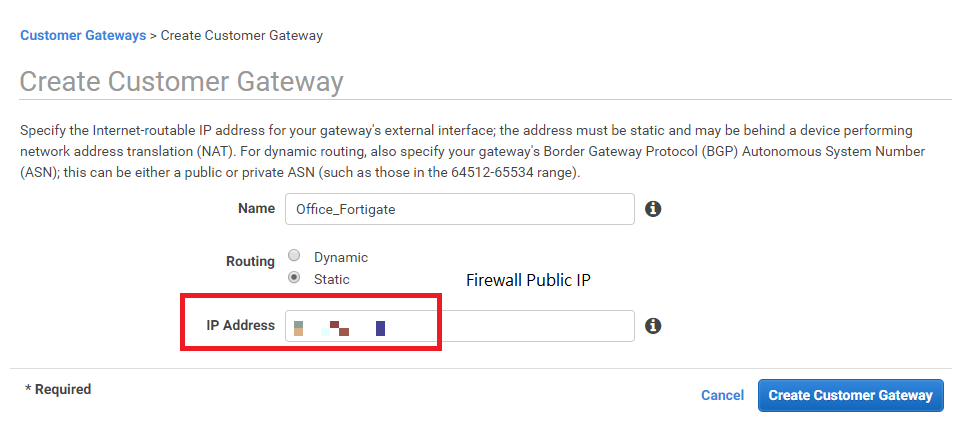

建立Customer Gateways

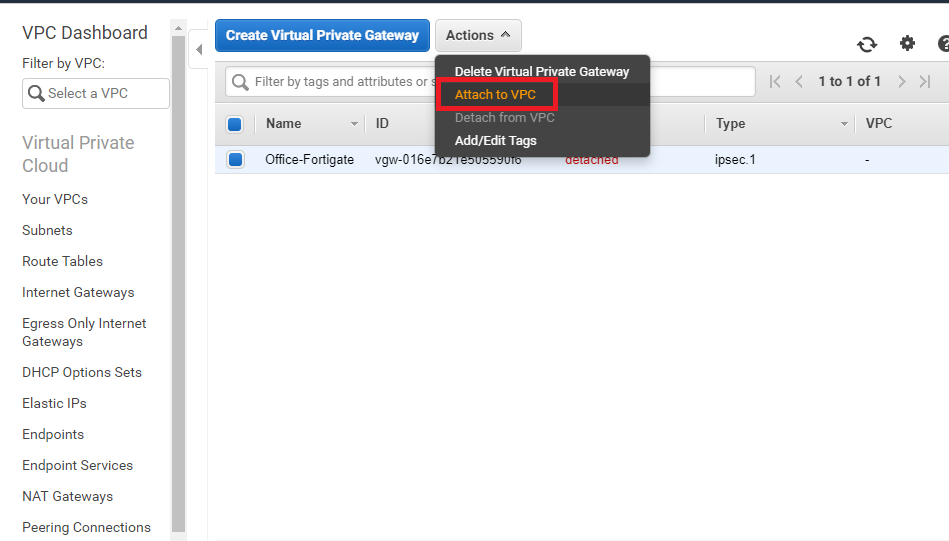

建立Virtual Private Gateway

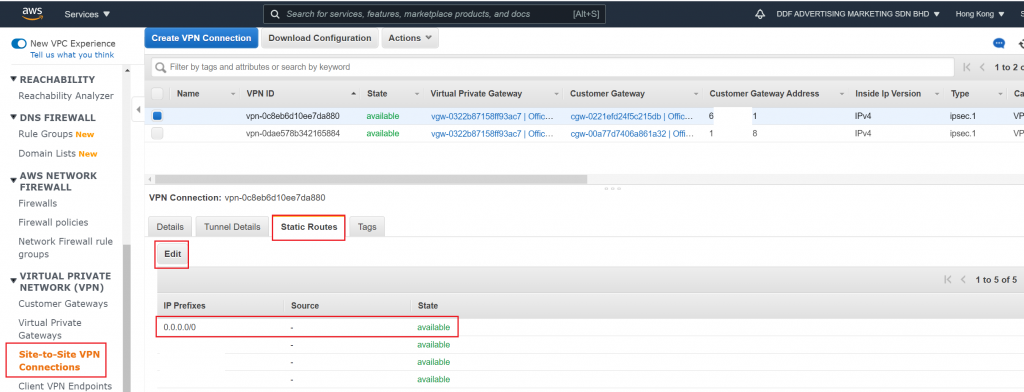

建立Site to Site VPN

將VPN gateway上的路由套入route tables 廣播

下載設定檔案

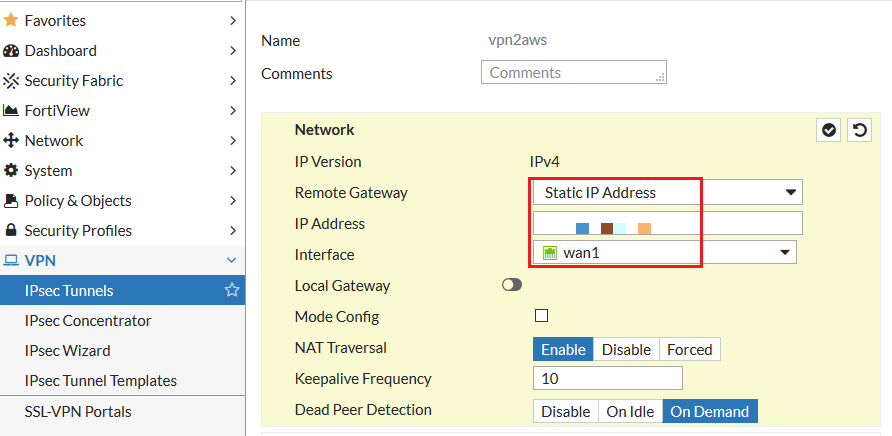

Fortigate端

設定AWS Tunnel Interface IP

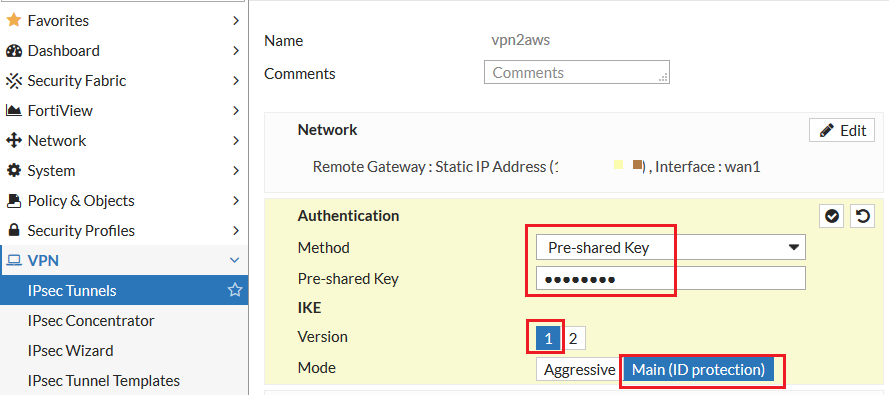

設定Pre-shared Key

設定Phase 1

設定 Phase 2

設定Route

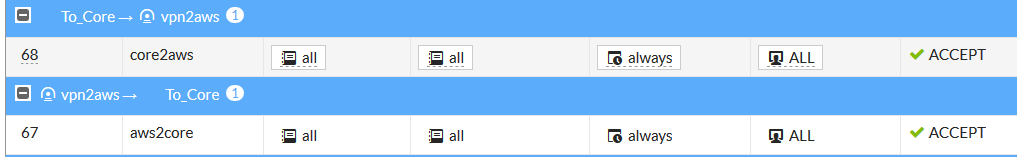

設定Policy基本上就是AWS到 Office Fortigate 的規則以及反向規則

最後補上如果要讓Office Fortigate 上的Public IP 繞到AWS上做NAT 也是沒問題兩種方式

第一種方式

a. 設定virtual ip 做Destination NAT

b.在Office Fortigate tunnel interface 設定一組10.187.0.0/16任意一個IP

c.在防火牆規則上設置Source NAT

第二種方式

a.在 Site to Site VPN 上把Default route 加入0.0.0.0/0

b.移除AWS上的0.0.0.0/0 igw,並換成vgw